A segurança em ambientes de nuvem gera dúvidas constantes, principalmente quando o assunto é proteção de redes internas, regras de controle de acesso e escolha das ferramentas corretas dentro do ecossistema AWS.

O famoso firewall AWS surge como peça-chave, mas ele não está sozinho: Security Groups, Network ACLs e VPCs formam, juntos, um arsenal de recursos para proteger cargas de trabalho.

Só que… não é raro se perder no meio de tantas opções, entender suas funções e, mais complicado ainda, escolher qual usar ou como combinar.

Vale realmente a pena investir em firewalls gerenciados? Security Groups são suficientes? E a VPC, protege ou só isola? Neste artigo, siga comigo para entender tudo isso de um jeito direto – e com exemplos práticos.

Entendendo o firewall de rede da AWS: mais do que bloquear portas

O AWS Network Firewall expande o conceito tradicional de firewall, que geralmente foca apenas no bloqueio de portas e protocolos, trazendo um pacote avançado de funcionalidades pensadas para nuvem. Estamos falando de filtragem bem mais detalhada, tanto para tráfego de entrada quanto de saída, além de detecção de ameaças.

Firewall não é só fechar porta. É sobre enxergar o que passa por elas.

Com a inspeção profunda de pacotes (DPI), por exemplo, o firewall de rede AWS examina o conteúdo dos pacotes, além dos cabeçalhos, identificando assinaturas de malware ou comandos suspeitos. Outra capacidade valiosa é a detecção de intrusões: o sistema analisa padrões para identificar tentativas de acesso não autorizadas ou comportamentos anômalos.

A arquitetura permite criar regras personalizadas de bloqueio de tráfego, por endereço, por protocolo, até por palavras-chave ou padrões nos pacotes. E tudo isso pode ser integrado à conformidade, ajudando a barrar comunicação de malware (de acordo com informações na página de recursos do Network Firewall).

Outro destaque é a escala automática. Diferente de appliances tradicionais, não existe “travar” devido ao volume inesperado de dados; toda a inspeção e filtragem aumentam conforme a demanda da rede.

Configuração e gerenciamento centralizado: como funciona na prática

Gerir firewalls em dezenas de ambientes rapidamente vira um pesadelo se não houver uma camada de automação e centralização. A AWS não deixou isso de lado: criou o Firewall Manager, que, basicamente, permite administrar regras e políticas de segurança para várias contas e VPCs.

É possível criar políticas de firewall personalizadas e distribuí-las em diversas regiões, garantindo consistência e agilidade para responder a atualizações. Essa centralização reduz erros manuais e traz clareza sobre o “quem tem acesso ao quê”, algo tão difícil de rastrear em arquiteturas em escala.

O Firewall Manager também facilita auditorias e aplicação de padrões de compliance, trabalhando junto com outras ferramentas de gestão da AWS. E claro, existe cobrança adicional pelo serviço: ela se baseia em uma taxa mensal por política criada, somada aos custos dos endpoints de firewall provisionados (conforme explicado na página de preços do Firewall Manager).

Integração com VPC endpoints: segurança alinhada ao isolamento

A integração do firewall com os VPC endpoints fecha uma brecha comum das arquiteturas de nuvem: garantir que todo o acesso entre recursos internos e externos passe por inspeção, sem perder performance. A conexão se dá pela implantação do firewall nos pontos de saída (ou entrada) das VPCs, funcionando como guardião de qualquer tráfego entre sub-redes, outras VPCs ou mesmo ambientes locais conectados via VPN ou Direct Connect.

Assim, você pode:

- Bloquear ou permitir acesso específico a serviços e recursos;

- Controlar comunicação entre múltiplas VPCs;

- Inspecionar todos os dados que saem para a internet.

Essa integração reduz os riscos de explorações laterais e mantém políticas claras. Ah, e não exige alteração de aplicações, tudo acontece na camada de rede.

Preços e custos do firewall AWS: como funciona a cobrança?

Talvez a primeira dúvida de quem pensa em implantar firewalls em nuvem é: vai ficar caro? O modelo do firewall de rede AWS é transparente, mas envolve detalhes. O custo se divide em dois pontos principais:

- Cobrança por hora para cada endpoint do firewall, por região e zona de disponibilidade

- Cobrança por gigabyte de dados processados pelo firewall

Por exemplo, na região Norte da Virgínia, cada endpoint custa USD 0,395 por hora, além de USD 0,065 por GB trafegado (mais detalhes na página oficial de preços do Network Firewall).

Existe ainda cobrança diferenciada se você optar por inspeção TLS, que é mais complexa por exigir desembalagem do tráfego criptografado para análise.

Quanto mais tráfego passar, maior o custo. Mas, inspecionar menos pode custar ainda mais caro.

Pensando em custo, vale também considerar a estratégia de associação com gateways NAT. Integrar o firewall ao gateway NAT centraliza a saída, reduz endpoints e otimiza custos de transferência, mantendo a inspeção obrigatória (detalhado na documentação oficial sobre uso do NAT Gateway com firewall).

Comparando firewall AWS, security groups e NACLs: diferenças na vida real

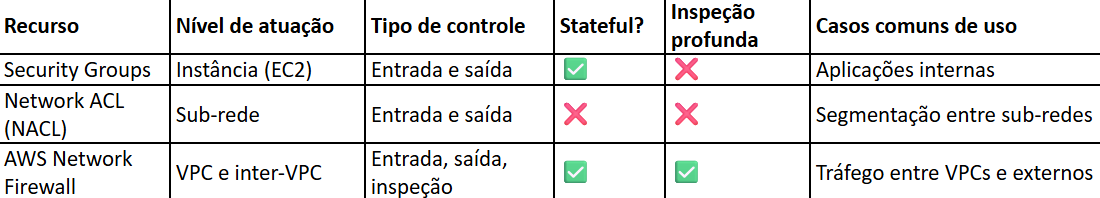

Muitos profissionais, especialmente quem já tem vivência em TI tradicional, confundem as camadas de segurança da nuvem AWS. O Security Group é um filtro de rede em nível de instância. Ele define quais portas, protocolos e IPs podem acessar uma máquina virtual (EC2, por exemplo). É orientado a estado, ou seja, “lembra” qual conexão já está aberta e responde de acordo.

Enquanto isso, o Network ACL (NACL) opera no nível da sub-rede, controlando o fluxo de tráfego entre sub-redes dentro da VPC ou entre a VPC e redes externas. Ele não é orientado a estado: toda conexão precisa aparecer explicitamente nas regras.

Já o firewall de rede AWS atua entre sub-redes e pontos de conexão externos. Ele vai além, com inspeção profunda, listas de repúdio, detecção de intrusos, e até bloqueio com base em assinaturas de malware. Segundo um levantamento da paladincloud.io, a melhor estratégia é combinar os três:

- Security Groups: controle padrão, imediato, por recurso

- NACLs: segmentação básica de sub-redes

- Firewall AWS: inspeção detalhada, monitoramento, compliance

É uma abordagem “em camadas”, semelhante à defesa de um castelo: security groups nas salas, NACLs nas muralhas, e o firewall na entrada principal, de olho em visitantes suspeitos (ou ataques pela lateral).

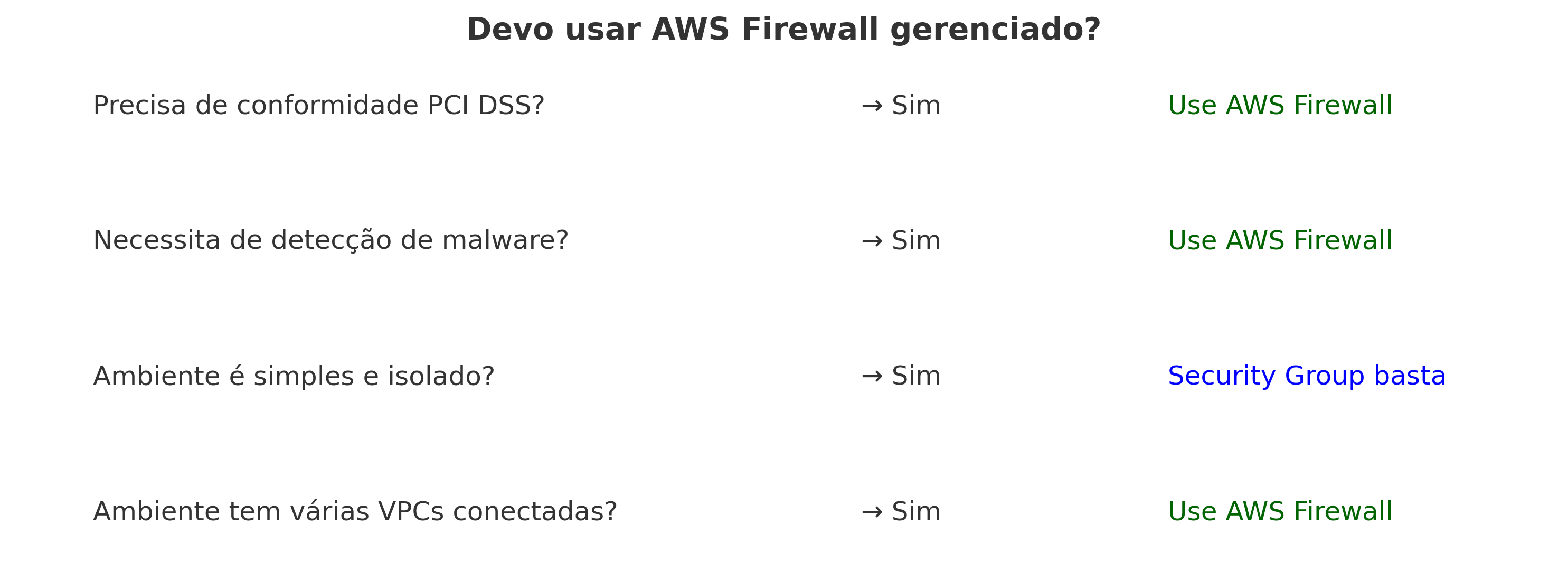

Quando usar firewall gerenciado e quando security group resolve?

Nem sempre faz sentido trazer o arsenal completo para cenários pequenos ou pouco expostos. Security Groups dão conta do essencial quando se trata apenas de controlar quem acessa servidores do dia a dia, como aplicações web internas, bancos de dados protegidos e APIs sem exposição direta à internet.

Já o firewall gerenciado faz diferença em situações como:

- Ambientes multivpc, onde o tráfego externo e entre cargas de trabalho exige inspeção centralizada

- Necessidade de detecção de ameaças em tempo real (malware, comandos suspeitos, padrões de ataque)

- Grandes volumes de tráfego sensível, compliance com padrões rígidos (ex: PCI DSS, HIPAA)

- Arquiteturas expostas a múltiplos tipos de conexões ou integrações externas

Na dúvida, começa-se pelo mínimo (security group), mas à medida que o ambiente cresce, conectando várias VPCs, integrações com parceiros, e demandas por auditoria aumentam, migrar para firewall gerenciado rapidamente passa a fazer sentido real.

Usando VPCs na arquitetura: isolamento, segurança e escolha estratégica

A Virtual Private Cloud (VPC) é a base do isolamento. Ao criar uma VPC, você define seu próprio segmento de rede dentro da nuvem, o que permite escolher endereços IP, sub-redes, tabelas de rotas e se haverá (ou não) comunicação com a internet.

Por si só, a VPC não filtra pacotes, mas, ao separar ambientes, produção, testes, parceiros, reduz significativamente a superfície de ataque. Toda política de firewall, security groups ou NACLs, parte desse isolamento.

O uso de firewall na VPC faz sentido quando:

- Há múltiplos ambientes e necessidade de regras distintas de segurança;

- Precisa-se inspecionar comunicação entre sub-redes (ex: microserviços isolados);

- Deseja-se auditar ou bloquear tráfego específico, para compliance ou investigação.

No cenário oposto, ambientes pequenos, sem integrações complexas, podem ser bem atendidos apenas com regras básicas em NACLs e security groups.

Alternativas para ambientes multi-cloud e cenários específicos

Ambientes que rodam em mais de uma nuvem ou híbridos (misturando nuvem pública e privada) trazem desafios extras ao firewall AWS. O firewall nativo da AWS protege tudo que está dentro e passando pelo ecossistema da empresa, mas, para conexões externas ou recursos distribuídos em outras nuvens, pode ser preciso pensar em soluções separadas por ambiente.

Segurança real é saber onde termina seu controle e começa o risco.

Para grandes empresas, considerar firewalls que operam além da AWS ou aplicações especializadas para governança multi-cloud pode ser o melhor caminho em ambientes muito heterogêneos, especialmente se houver grandes integrações com data centers legados.

Consultoria Cloud com a UDS

Combinar Security Groups, NACLs e firewall AWS não é exagero, é maturidade. À medida que sua arquitetura cresce, também cresce a responsabilidade de protegê-la de ponta a ponta. A boa notícia? Você não precisa decidir isso sozinho.

A UDS Tecnologia é reconhecida como AWS Advanced Partner e atua com foco em cloud security, arquitetura eficiente e práticas FinOps. Ajudamos empresas como SKY, PayBrokers e Verocard a unirem proteção e performance, sem estourar o orçamento.

Com dezenas de certificações AWS e um time 100% especializado, nossa consultoria cloud entrega:

- Arquitetura segura com inspeção profunda e segmentação em múltiplas VPCs;

- Automação de regras e compliance com AWS Firewall Manager;

- Redução real de custos com análises FinOps e ajustes de tráfego;

- Suporte contínuo e evolução da segurança na nuvem, sem travar o negócio.

Se o seu ambiente está ficando complexo demais para regras manuais e firewalls básicos, é hora de falar com quem entende.

Perguntas frequentes sobre firewall AWS, security groups e vpc

O que é firewall na AWS?

Firewall na AWS é, basicamente, um serviço gerenciado que examina, filtra e bloqueia tráfego de rede conforme regras personalizadas, sendo capaz de inspecionar profundamente pacotes, identificar intrusões e impedir comunicações maliciosas. Ele atua como uma camada extra de proteção dentro das VPCs e pode ser configurado para proteger ambientes complexos, além dos tradicionais controles de acesso de Security Groups e NACLs.

Qual a diferença entre firewall e security group?

A principal diferença está no nível de atuação: Security Groups filtram o tráfego diretamente para recursos específicos, como instâncias EC2, com regras geralmente simples de IP, porta e protocolo. Já o firewall gerenciado AWS pode inspecionar o conteúdo dos pacotes, bloquear padrões de ataque, analisar tráfego entre sub-redes completas e aplicar políticas de compliance, servindo para cenários mais avançados e complexos. Mais detalhes nesta comparação técnica.

Quando usar VPC ao invés de firewall?

Na verdade, VPC e firewall não são excludentes, mas se complementam. A VPC oferece isolamento e segmentação da rede, sendo usada sempre que se deseja separar ambientes ou limitar comunicação entre partes de uma aplicação. Firewall faz sentido quando se quer inspecionar e filtrar o tráfego que circula dentro ou entre VPCs, ou entre a VPC e a internet. Em ambientes pequenos, isolados, focar só em VPCs pode ser suficiente, mas, à medida que cresce, adicionar firewall vira boa prática.

Como configurar firewall na AWS?

A configuração começa criando uma política de firewall, definindo regras (de bloqueio/permissão, inspeção, detecção de ameaças), e designando endpoints nas sub-redes a serem protegidas. O gerenciamento centralizado pode ser feito via Firewall Manager, onde você distribui definições entre múltiplos ambientes. Integrar com gateways NAT permite análise de tráfego de saída. Tudo pode ser feito via console AWS ou usando ferramentas de infraestrutura como código, e existe ampla documentação sobre o passo a passo.

Firewall gerenciado AWS vale a pena?

Dependendo do porte e das necessidades do ambiente, vale sim. Em situações que exigem detecção de ataques, conformidade com regulamentações, ambientes multi-VPC ou grande volume de tráfego sensível, o custo do firewall gerenciado tende a justificar-se frente ao risco de brechas de segurança. Para casos simples, Security Groups e NACLs podem bastar, mas, ainda assim, a facilidade de gestão centralizada do firewall AWS costuma poupar tempo e dores de cabeça no longo prazo.