Seu processo de desenvolvimento está produzindo software seguro?

Garantir que seu software seja seguro é um dos principais desafios que os desenvolvedores enfrentam diariamente.

Não é suficiente testar o software apenas nos estágios necessários, o que pode resultar em ignorar vulnerabilidades menores. Os invasores estão sempre prontos para explorar até a menor falha.

Uma das principais estratégias que você pode usar para proteger seu software é um Ciclo de Vida de Desenvolvimento de Software Seguro (Secure SDLC ou SDL).

Continue lendo para saber mais sobre o SDL, por que ele é importante e como você pode implementá-lo.

O que é SDLC seguro e por que é importante para você?

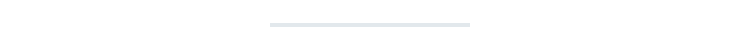

Secure Development Lifecycle (SDL) é o processo de inclusão de artefatos de segurança no Software Development Lifecycle (SDLC). O SDLC, por sua vez, consiste em um plano detalhado que define o processo que as organizações usam para construir um aplicativo desde o início até o encerramento.

As equipes de desenvolvimento usam diferentes modelos, como Waterfall, Iterative ou Agile. No entanto, todos os modelos geralmente seguem estas fases:

- Planejamento e requisitos

- Arquitetura e design

- Planejamento de teste

- Codificação

- Testando o código e os resultados

- Liberação e manutenção

Os desenvolvedores geralmente executavam tarefas relacionadas à segurança apenas no estágio de teste, resultando na descoberta de problemas tarde demais ou não.

Com o tempo, as equipes começaram a integrar atividades de segurança para detectar vulnerabilidades no início do ciclo de desenvolvimento.

Com isso em mente, começou o conceito de SDLC seguro. Secure SDLC integra atividades como teste de penetração, revisão de código e análise de arquitetura em todas as etapas do processo de desenvolvimento.

Os principais benefícios de adotar um SDLC seguro incluem:

- Torna a segurança uma preocupação contínua, incluindo todas as partes interessadas nas considerações de segurança.

- Ajuda a detectar falhas no início do processo de desenvolvimento, reduzindo os riscos de negócios para a organização.

- Reduz custos, detectando e resolvendo problemas no início do ciclo de vida.

Como funciona o SDLC seguro?

A maioria das empresas implementam um SDLC seguro simplesmente adicionando atividades relacionadas à segurança ao seu processo de desenvolvimento já implementado.

Por exemplo, eles podem realizar uma análise de risco de arquitetura durante a fase de projeto.

Existem sete fases na maioria dos SDLCs, embora possam variar de acordo com a metodologia utilizada, como Agile ou Waterfall:

- Conceito

- Planejamento

- Design e desenvolvimento

- Teste

- Liberação

- Sustentar

- Disposição

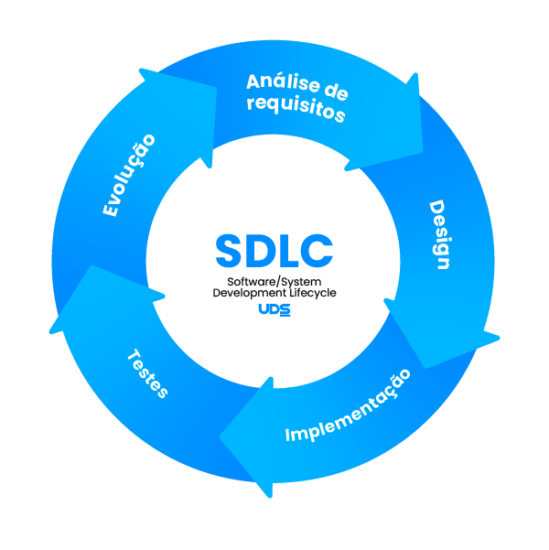

Por exemplo, uma equipe de desenvolvimento que implementa a metodologia em cascata pode seguir o seguinte esquema:

Cada atividade de segurança deve corresponder a uma fase no SDLC:

Algumas considerações ao implementar um SDLC seguro:

SDL Discovery

O objetivo deve ser determinar os objetivos de segurança exigidos pelo software, quais são as possíveis ameaças e quais regulamentações a organização precisa seguir.

Ao trabalhar no escopo do SDL, uma equipe de desenvolvimento deve se concentrar em entregas, como marcos de segurança, certificações necessárias, avaliações de risco, recursos de segurança principais e recursos de terceiros necessários.

Linhas de base de segurança

Aqui você deve listar quais são os requisitos que seu produto precisa cumprir.

Por exemplo, usando apenas criptografia e bibliotecas aprovadas ou usando autenticação multifator. Uma análise de lacunas, comparando os recursos do produto com a linha de base é útil para identificar as áreas que não estão em conformidade com a linha de base de segurança.

Ao encontrar uma lacuna, isso precisa ser abordado o mais cedo possível no ciclo de vida. Como as empresas lançam um produto com base no percentual de conformidade com a linha de base, é importante trabalhar as lacunas ao longo do processo de desenvolvimento.

Treinamento e conscientização de segurança

A empresa deve fornecer sessões de treinamento de segurança para desenvolvedores, designers, arquitetos e controle de qualidade. Eles podem se concentrar em princípios de design seguro, problemas de segurança, segurança na Web ou criptografia.

As sessões de conscientização de segurança não são voltadas especificamente para a equipe de desenvolvimento, envolvendo todos que estão ligados ao projeto dentro da organização. As sessões devem ser fáceis em termos de nível técnico e podem incluir tópicos como as várias ameaças à segurança cibernética ou impacto e gestão de riscos.

Modelagem de Ameaças

Modelagem dos componentes de software para identificar e gerenciar ameaças no início do ciclo de vida de desenvolvimento. Isso ajuda a equipe a desenvolver um plano de resposta a incidentes desde o início, planejando as mitigações apropriadas antes que o dano se torne mais complicado de gerenciar.

Normalmente segue quatro etapas: preparação, análise, determinação de mitigações e validação. Essa atividade pode ter diferentes abordagens, como proteger processos críticos específicos, explorar pontos fracos ou focar no design do sistema.

Rastreamento de software de terceiros

Como o software de terceiros pode ser de código aberto ou de uso comercial, a equipe precisa listar todas as ferramentas de terceiros usadas no projeto. Esse inventário deve ser feito nos estágios iniciais do ciclo de desenvolvimento. Existem ferramentas de software que rastreiam e listam os componentes de terceiros, enviando um alerta se algum componente precisar de atualização ou tiver problemas de licenciamento.

Design de segurança e revisão por pares

A equipe de desenvolvimento deve garantir que o software seja construído com os recursos mais seguros. Ao revisar o design do recurso funcional, o desenvolvedor deve incluir uma revisão do design de segurança, pensando como um invasor pode descobrir as vulnerabilidades do recurso.

Ao revisar o código, os desenvolvedores precisam estar cientes das armadilhas de segurança de codificação mais comuns. Eles podem seguir uma lista de verificação para codificação segura, por exemplo, que garante que eventos de segurança importantes sejam registrados, verifique a permeabilidade do processo de autenticação ou valide a entrada do usuário.

Teste de segurança

Enquanto a revisão de código se concentra na funcionalidade, o teste de segurança verifica o quão vulnerável é o novo produto a ataques.

Algumas das atividades de teste incluem:

- Análise estática — identifica a localização exata dos pontos fracos analisando o software sem executá-lo.

- Análise dinâmica — identifica pontos fracos executando o software, ajudando a encontrar falhas de infraestrutura e corrigir erros.

- Varredura de Vulnerabilidade — injeta entradas maliciosas no software em execução para verificar como o programa reage. Usado principalmente para digitalizar aplicativos com uma interface da web.

- Fuzzing—envolve fornecer dados inválidos e aleatórios a um programa, para verificar protocolos de acesso e formatos de arquivo. O teste ajuda a encontrar bugs que os humanos geralmente não percebem, gerando entradas aleatórias e tentando todas as variações possíveis.

- Teste de penetração de terceiros — o testador simula um ataque para descobrir falhas de codificação ou configuração do sistema e descobrir vulnerabilidades que um invasor real pode explorar. É necessário que o testador seja uma parte externa não conectada à equipe.

Descarte e retenção de dados.

Normalmente, no final da vida útil de um produto, as empresas descartam produtos antigos ou dados que não precisam mais usar. Muitas empresas excluem ou substituem as chaves de criptografia, em um processo chamado “destruição de criptografia”.

Embora se livrar de dados desatualizados seja uma necessidade, há preocupações quando se trata de manter a confidencialidade das informações. Alguns regulamentos, como o GDPR, têm requisitos específicos para descarte e retenção de dados.

O que podemos esperar a seguir?

A implementação de SDL seguro ajuda você a seguir as melhores práticas de segurança, integrando atividades de segurança e verificações em todo o ciclo de desenvolvimento. Isso ajudará a aumentar a postura de segurança do seu produto e da empresa.

Autor: Gilad David MaayanArtigo traduzido do portal Dataversity. Leia a versão original em inglês.

![[eBook] Desenvolvimento de Software :: Tendências de 2024](https://uds.com.br/blog/wp-content/uploads/2024/04/banner-ebook-desenvolvimento-software-uds-ok.png)